Tiga kelompok aktiviti ancaman yang dikaitkan dengan China telah diperhatikan menjejaskan lebih banyak organisasi kerajaan di Asia Tenggara sebagai sebahagian daripada operasi tajaan kerajaan yang diperbaharui dengan nama kod Istana Crimson, yang menunjukkan pengembangan dalam skop usaha pengintipan.

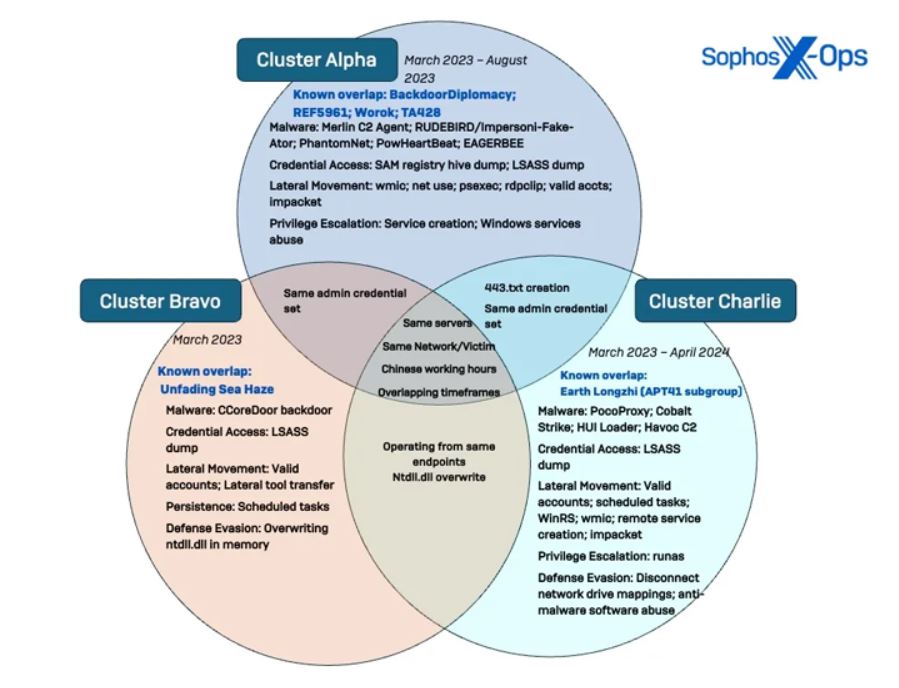

Firma keselamatan siber Sophos, yang telah memantau serangan siber, berkata ia terdiri daripada tiga set pencerobohan yang dikesan sebagai Cluster Alpha (STAC1248), Cluster Bravo (STAC1870), dan Cluster Charlie (STAC1305). STAC ialah singkatan untuk "kelompok aktiviti ancaman keselamatan."

"Penyerang secara konsisten menggunakan rangkaian organisasi dan perkhidmatan awam lain yang terjejas di rantau itu untuk menghantar perisian hasad dan alatan di bawah samaran pusat akses yang dipercayai," kata penyelidik keselamatan Mark Parsons, Morgan Demboski dan Sean Gallagher dalam laporan teknikal yang dikongsi dengan The Hacker Berita.

Aspek serangan yang perlu diberi perhatian ialah ia melibatkan penggunaan sistem organisasi yang tidak dinamakan sebagai titik geganti arahan dan kawalan (C2) dan tempat pementasan untuk alatan. Pelayan Microsoft Exchange yang terjejas oleh organisasi kedua dikatakan telah digunakan untuk mengehoskan perisian hasad.

Crimson Palace pertama kali didokumenkan oleh syarikat keselamatan siber pada awal Jun 2024, dengan serangan berlaku antara Mac 2023 dan April 2024.

Walaupun aktiviti awal yang dikaitkan dengan Kluster Bravo, yang bertindih dengan kumpulan ancaman yang dipanggil Unfading Sea Haze, terhad kepada Mac 2023, gelombang serangan baharu yang dikesan antara Januari dan Jun 2024 telah diperhatikan menyasarkan 11 organisasi dan agensi lain di rantau yang sama.

Satu set serangan baharu yang didalangi oleh Cluster Charlie, gugusan yang dirujuk sebagai Earth Longzhi, juga telah dikenal pasti antara September 2023 dan Jun 2024, beberapa daripadanya turut melibatkan penggunaan rangka kerja C2 yang berbeza seperti Cobalt Strike, Havoc dan XieBroC2 dalam untuk memudahkan pasca eksploitasi dan menyampaikan muatan tambahan seperti SharpHound untuk pemetaan infrastruktur Active Directory.

"Penyelisihan data nilai kecerdasan masih menjadi objektif selepas aktiviti disambung semula," kata para penyelidik. "Bagaimanapun, kebanyakan usaha mereka nampaknya tertumpu pada penubuhan semula dan meluaskan kedudukan mereka pada rangkaian sasaran dengan memintas perisian EDR dan mewujudkan semula akses dengan pantas apabila implan C2 mereka telah disekat."